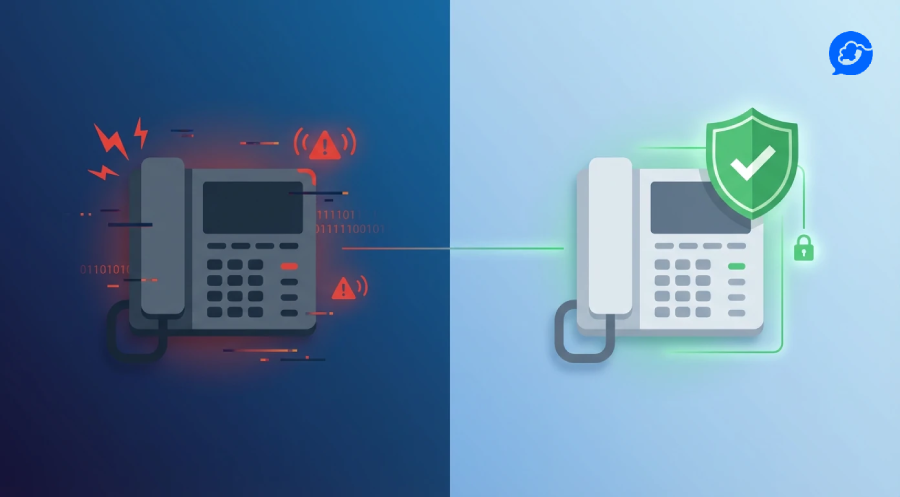

اگر تماسهای کاری خود را از طریق تلفن اینترنتی VoIP برقرار میکنید، لازم است بدانید که امنیت این تماسها بهاندازهی کیفیت و پایداری ارتباط اهمیت دارد. در صورتی که تنظیمات امنیتی بهدرستی انجام نشده باشند، احتمال نفوذ یا شنود تماسها توسط مهاجمان وجود دارد.

با این حال، حفظ امنیت در بستر VoIP فرایندی پیچیده نیست؛ کافی است چند اقدام ساده اما مؤثر را رعایت کنید تا از اطلاعات سازمانی خود در برابر تهدیدات احتمالی محافظت نمایید. در ادامه، به مهمترین روشهای افزایش امنیت و جلوگیری از هک VoIP خواهیم پرداخت تا بتوانید تماسهای کاری را با آرامش و اطمینان بیشتری برقرار کنید.

تهدیدات سیستم VoIP که باید آنها را بشناسید

برای آنکه بتوان تماسهای اینترنتی را بهصورت مؤثر مدیریت کرد، لازم است ابتدا اهداف مختلف مهاجمان را بهدرستی بشناسید. این تهدیدات را میتوان در چهار دستهی اصلی و استراتژیک طبقهبندی کرد:

۱. تهدیدات دسترسیپذیری (Availability Threats)

در این نوع حملات، مهاجم با هدف ایجاد اختلال در عملکرد عادی سیستم وارد عمل میشود. او تلاش میکند مرکز تلفن را از کار بیندازد یا مانع از برقراری تماسهای ورودی و خروجی سازمان شود تا در نهایت، روند ارتباطات کاری مختل گردد.

۲. تهدیدات حریم خصوصی (Privacy Threats)

هدف مهاجم در این دسته، دسترسی به اطلاعات محرمانه و شنود ارتباطات است. او با رهگیری سیگنالها، ضبط مکالمات یا نفوذ به دادههای ذخیرهشده در سیستم، به دنبال جمعآوری اطلاعات حساس سازمانی یا شخصی کاربران است.

۳. تهدیدات یکپارچگی (Integrity Threats)

در این نوع تهدید، مهاجم میکوشد اصالت و صحت اطلاعات در سیستم را از بین ببرد. او ممکن است با دستکاری تنظیمات، تغییر مسیر تماسها یا تزریق کدهای مخرب، عملکرد طبیعی زیرساخت ارتباطی را دچار اختلال کند و دادههای معتبر را تحریف نماید.

۴. تهدیدات مالی (Financial Exploitation Threats)

هدف اصلی مهاجم، کسب منافع مالی از طریق استفاده غیرمجاز از منابع تلفنی سازمان است. این اقدام معمولاً با برقراری تماسهای بینالمللی غیرمجاز یا مصرف غیرعادی منابع انجام میشود و میتواند هزینههای پیشبینینشده و سنگینی را برای سازمان به همراه داشته باشد.

جدول زیر، دیدی کلی از رایجترین تهدیدات امنیتی در سیستم VoIP ارائه میدهد و مشخص میکند کدام بخشها از حساسیت و اولویت بیشتری برخوردارند. در ادامه این مطلب، هر یک از این تهدیدات را با جزئیات بیشتر بررسی میکنیم و راهکارهای عملی برای مقابله با آنها ارائه میدهیم.

| نوع تهدید | هدف مهاجم | نتیجه احتمالی برای کسبوکار | سطح خطر |

|---|---|---|---|

| کلاهبرداری تلفنی و زیان مالی (Toll Fraud) | استفاده از سیستم تلفنی شما برای برقراری تماسهای غیرمجاز | افزایش شدید هزینه تماسها و صدور قبضهای سنگین | 🔴 خیلی خطرناک |

| شنود مکالمات (Eavesdropping) | گوش دادن یا ضبط تماسها و پیامهای صوتی | فاش شدن اطلاعات خصوصی یا محرمانه شرکت | 🔴 خطر بالا |

| حملات DoS / DDoS | ارسال حجم زیادی از درخواستها برای از کار انداختن سیستم | قطع تماسها، از دست رفتن مشتریان و آسیب به اعتبار شرکت | 🔴 خطر بالا |

| نفوذ به پنل مدیریتی | دسترسی غیرمجاز به تنظیمات سیستم تلفنی | تغییر تنظیمات، ایجاد اختلال در تماسها یا سرقت اطلاعات | 🟠 خطر متوسط |

| تماسهای جعلی و فریب تلفنی (Vishing) | تماس با کارمندان یا مشتریان برای فریب آنها | افشای رمزها یا اطلاعات مهم از سوی کاربران | 🟡 خطر کم تا متوسط |

| آلودگی از طریق نرمافزارها و تجهیزات (حملات زنجیره تأمین) | نفوذ از طریق نرمافزارها یا تجهیزات آلوده | اختلال در تماسها یا نصب بدافزار روی سیستمها | 🟠 خطر متوسط |

تهدیدات امنیتی VoIP و راهکارهای مقابله با آنها

توجه:

این مقاله صرفاً با هدف آگاهیرسانی عمومی در زمینه افزایش امنیت تلفن اینترنتی (VoIP) تهیه شده است. توجه داشته باشید که اجرای تنظیمات امنیتی در زیرساختهای سازمانی، فرایندی تخصصی است و به دانش فنی عمیق در حوزه امنیت شبکه نیاز دارد. بنابراین، پیش از اعمال هرگونه تغییر در سیستمهای اصلی یا محیطهای عملیاتی سازمان، توصیه میشود حتماً از مشاوره متخصصان امنیت شبکه بهرهمند شوید و برای جلوگیری از بروز مشکلات احتمالی، از تمامی دادهها و تنظیمات فعلی نسخهای پشتیبان تهیه کنید.

۱. شنود مکالمات و نقض حریم خصوصی (Eavesdropping)

در بستر VoIP، صدا به دادههای دیجیتال (بستههای RTP) تبدیل میشود و از طریق شبکه اینترنت منتقل میگردد. اگر این مسیر محافظت نشده باشد، مهاجم میتواند بستههای ارسالی از سمت مبدأ را رهگیری کرده و با بازسازی محتوای صوتی، مکالمه را شنود کند؛ بدون اینکه کاربر متوجه شود.

چگونه این حمله کار میکند:

- مهاجم به مسیر انتقال دادهها دسترسی پیدا میکند (مثلاً از طریق شبکه Wi-Fi یا روتر آسیبپذیر).

- بستههای صوتی را جمعآوری کرده و با ابزارهای تحلیل تماس اینترنتی، صدا را بازسازی میکند.

- صدا ممکن است برای جعل مکالمات یا استفاده در حملات دیگر بهرهبرداری شود.

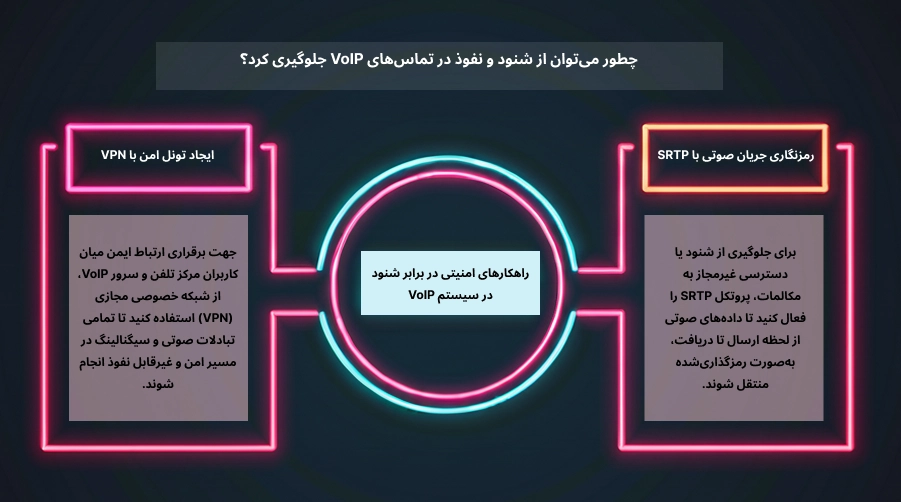

راهکارهای عملی و قابل اجرا:

۲. از کار افتادن سرویس با حملات DoS/DDoS

در حملات DoS و DDoS، مهاجم با ارسال حجم زیادی از درخواستهای جعلی، منابع سرور VoIP را اشغال میکند تا جایی که تماسهای واقعی قادر به برقراری نباشند. به زبان سادهتر، هدف از انجام این حملات ایجاد اختلال و وقفه در عملکرد سیستم تلفنی سازمان است.

چگونه این حمله کار میکند:

- مهاجم تعداد زیادی درخواست SIP یا HTTP به سرور VoIP ارسال میکند.

- ظرفیت پردازشی سرور اشباع شده و تماسهای واقعی مسدود میشوند.

- بسته به شدت حمله، سیستم ممکن است کاملاً از دسترس خارج شود.

راهکارهای عملی و قابل اجرا:

- محدودسازی نرخ درخواستها (Rate Limiting): تعداد درخواستهای ارسالی از هر IP را در یک بازه زمانی مشخص محدود کنید تا از ایجاد بار غیرعادی روی سرور جلوگیری شود.

- استفاده از خدمات ضد DDoS: با بهرهگیری از CDN و زیرساختهای ابری، مسیر حملات را منحرف کرده و از دسترسی مستقیم مهاجمان به سرور اصلی جلوگیری کنید.

- بهکارگیری فایروال و SBC تخصصی: ترافیک SIP را بهصورت مستمر کنترل کنید و درخواستهای غیرمجاز را مسدود نمایید تا حفاظت فعال در سطح پروتکل SIP برقرار شود.

برای اطلاعات بیشتر راجع به سیپ ترانک (SIP) میتوانید روی لینک زیر کلیک کنید.

نکته تکمیلی: فعالسازی سیستمهای IDS و IPS در کنار این تجهیزات میتواند تأثیر چشمگیری داشته باشد؛ IDS ترافیک را پایش و حملات احتمالی را شناسایی میکند، و IPS بهصورت فعال جلوی تهدیدات را میگیرد.

به عنوان مثال، سیستم IDS میتواند بهصورت مداوم ترافیک تماسها را پایش کند و در صورت مشاهده الگوی غیرعادی (مثلاً تعداد زیاد درخواست ثبت تماس از یک IP ناشناس) هشدار ارسال کند. در ادامه، سیستم IPS وارد عمل میشود و بهصورت خودکار همان IP را مسدود میکند تا از ادامه حمله یا اختلال در تماسهای واقعی جلوگیری شود.

۳. سرقت سرویس و تحمیل هزینههای سنگین (Toll Fraud)

هکرها با دسترسی غیرمجاز به حساب کاربری یا سرور VoIP، تماسهای بینالمللی یا پرهزینه برقرار میکنند و تمام هزینه تماسها به سازمان شما تحمیل میشود.

چگونه این حمله کار میکند:

- مهاجم به رمز عبور و نام کاربری حساب یا پنل VoIP دسترسی پیدا میکند.

- با شماره سازمانی شما تماسهای پرهزینه بینالمللی برقرار میکند.

- سیستم هزینه تماسها را ثبت میکند و سازمان متوجه نمیشود تا زمانی که رسیدگیهای لازم انجام شود.

راهکارهای عملی و قابل اجرا:

- رمز عبور قوی و تغییر دورهای: برای حسابهای کاربری، رمزهای عبور پیچیده و غیرقابل حدس تعیین کنید و آنها را در بازههای زمانی منظم تغییر دهید.

- محدودسازی جغرافیایی تماسها: تماس به کشورها یا مناطق غیرضروری و مشکوک را مسدود کنید تا از سوءاستفاده احتمالی جلوگیری شود.

- نظارت هوشمند بر الگوی تماسها: سیستم هشداردهندهای فعال نمایید تا در صورت افزایش غیرعادی تعداد تماسها یا برقراری تماس در خارج از ساعات کاری، به شما اطلاع داده شود.

نکته تکمیلی:

رمز عبور استاندارد برای حسابهای VoIP:

- حداقل 16 کاراکتر (برای حسابهای مدیریتی 20+ کاراکتر)

- ترکیبی از حروف بزرگ، کوچک، اعداد و نمادها

- عدم استفاده از کلمات دیکشنری یا اطلاعات شخصی

- تغییر هر 90 روز برای حسابهای ادمین و هر 180 روز برای کاربران عادی

- استفاده از Password Manager برای مدیریت امن رمزها

- فعالسازی Account Lockout پس از 5 تلاش ناموفق

مثال رمز قوی: M9$kLp2@vR7#nQ4x (ولی از این استفاده نکنید!)

۴. دسترسی غیرمجاز به پنل مدیریتی (Unauthorized Access)

نفوذ به محیط مدیریتی VoIP، به مهاجم اجازه میدهد تنظیمات، تماسها و امنیت کل سیستم را تحت کنترل خود بگیرد.

چگونه این حمله کار میکند:

- دسترسی به نام کاربری و رمز عبور برای ورود به پنل مدیریتی و اعمال تغییرات دلخواه.

- ایجاد اختلال در تماسها، تغییر مسیر تماس و به خطر انداختن امنیت سیستم.

راهکارهای عملی و قابل اجرا:

احراز هویت چندمرحلهای (MFA): برای پنل مدیریتی، تأیید دومرحلهای فعال کنید، مانند دریافت کد پیامکی یا استفاده از اپلیکیشنهای احراز هویت.

محدودسازی دسترسی بر اساس IP: دسترسی به پنل را صرفاً به دستگاههای شبکه داخلی یا آدرسهای IP مشخص و مجاز محدود نمایید.

بهروزرسانی منظم نرمافزارها: سیستمعامل و PBX را بهطور مستمر بررسی و بهروزرسانی کنید تا تمامی آسیبپذیریهای شناختهشده پوشش داده شوند.

تغییر تنظیمات پیشفرض: اطلاعات کاربری و تنظیمات پیشفرض و از قبل شناختهشده را فوراً تغییر دهید تا خطر نفوذ کاهش یابد.

برای اطلاعات بیشتر و اینکه دقیقتر بدانید PBX چیست؟ میتوانید به مقالهی مرتبط با آن مراجعه کنید.

۵. حملات زنجیره تأمین (Supply Chain Attacks)

مهاجم بهجای نفوذ مستقیم به سرور اصلی شما، از طریق نقطه ضعف موجود در ابزارها یا نرمافزارهایی که برای VoIP استفاده میکنید، نفوذ میکند. حتی اگر سرور اصلی شما ایمن باشد، با آلوده کردن تجهیزات جانبی، بهروزرسانیها یا نرمافزارهای یک شرکت ثالث، تماسها و تنظیمات سیستم شما دستکاری میشوند. این حملات پنهان و بسیار خطرناک هستند.

برای مثال، ممکن است یک شرکت بهجای دانلود نرمافزار یا بهروزرسانی از منبع رسمی، آن را از یک وبسایت غیررسمی یا ناشناس دریافت کند. در ظاهر، فایل سالم و کاربردی بهنظر میرسد، اما در واقع ممکن است آلوده باشد و راه نفوذی برای مهاجم ایجاد کند. به این ترتیب، بدون آنکه کسی متوجه شود، اطلاعات تماس یا تنظیمات سیستم در معرض خطر قرار میگیرد.

چگونه این حمله کار میکند:

- آلودهسازی منبع: ارائهدهنده یا شرکت سازنده تجهیزات و نرمافزارهای مورد استفاده شما (مثلاً سازنده تلفن، توسعهدهنده نرمافزار مدیریت PBX یا شرکت گیتوی) مورد هدف مهاجم قرار میگیرند.

- جاسازی کد مخرب: هکر کد مخرب خود را در محصولات یا بهروزرسانیهای رسمی آن شرکت جاسازی میکند و آن را شبیه یک محصول سالم جلوه میدهد.

- نفوذ غیرمستقیم: شما (بهعنوان کاربر نهایی) با نصب آن نرمافزار یا اتصال آن تجهیزات آلوده به شبکه VoIP خود، بدون اطلاع، کد مخرب را اجرا میکنید.

- کنترل پنهان: اکنون مهاجم از طریق ابزار آلوده شده (تلفن، گیتوی یا نرمافزار)، میتواند تماسها را شنود، مسیرها را دستکاری یا هزینههای اضافی به شما تحمیل کند.

راهکارهای عملی و قابل اجرا:

| اقدام | توضیح |

|---|---|

| استفاده از تجهیزات و نرمافزارهای معتبر | بررسی اصالت و سابقه تولید کننده قبل از نصب و اتصال |

| کنترل بستههای نرمافزاری و آپدیتها | بررسی امضای دیجیتال و Checksum قبل از اجرا |

| پایش مداوم رفتار سیستم | شناسایی تماسها و تغییرات غیرعادی در شبکههای داخلی |

| تقسیم دسترسی و مجوزها | محدود کردن دسترسی کاربران عادی به بخشهای حیاتی |

۶. ویشینگ و فیشینگ صوتی (Vishing / Voice Phishing)

مهاجم با تماس تلفنی یا پیام صوتی وانمود میکند نماینده سازمان است تا کاربر مرکز تلفن اطلاعات حساس خود را فاش کند. در سیستم تلفنی VoIP، این حملات به دلیل امکان جعل آسان شناسه تماس (Caller ID Spoofing) آسان و ارزان هستند. اگر سیستم VoIP شرکت شما امن نباشد یا Endpointهای شما هک شوند، مهاجم میتواند از خطوط داخلی شما برای تماس با کارمندان و مشتریان، و جعل هویت یک مقام داخلی استفاده کند.

چگونه این حمله کار میکند:

- مهاجم تماس یا پیام صوتی ارسال میکند و شناسه تماس را جعل میکند.

- وانمود میکند نماینده رسمی است (مثلاً از پشتیبانی فنی یا بانک).

- کاربر فریبخورده اطلاعات را اعلام میکند یا لینک/کد را وارد مینماید.

راهکارهای عملی و قابل اجرا:

| اقدام | توضیح |

|---|---|

| آموزش مستمر کارکنان | برگزاری دورههای آموزشی و شبیهسازی حملات واقعی برای افزایش آگاهی امنیتی کارکنان و آموزش سیاستهای داخلی سازمان. |

| قانون «هیچکس رمز عبور را تلفنی درخواست نمیکند» | کارکنان نباید اطلاعات محرمانه را تلفنی ارائه دهند؛ در صورت دریافت تماس مشکوک، تماس قطع و صحت آن از کانال رسمی سازمان بررسی شود. |

| تأیید هویت دوطرفه | در عملیات حساس از کانالهای جایگزین مانند ایمیل یا پورتال رسمی سازمان برای تأیید هویت استفاده شود تا احتمال فریب کاهش یابد. |

| فیلتر و مسدودسازی تماسهای مشکوک | تعریف قوانین امنیتی در SBC و فایروال برای شناسایی و مسدود کردن تماسهای ناشناس یا فریبنده. |

تضمین امنیت VoIP: نقشه راه عملی مدیران شبکه

برای تضمین امنیت در سیستم تلفنی ویپ کسبوکار خود، اقدامات زیر را انجام دهید:

اقدامات فوری برای داشتن یک سیستم VoIP نفوذناپذیر

این موارد، حداقل استاندارد امنیتی هستند که باید بلافاصله پس از راهاندازی یا در اولین فرصت در سیستم VoIP پیادهسازی شوند. نادیده گرفتن آنها میتواند سیستم شما را در معرض خطرات جدی Toll Fraud و شنود قرار دهد.

| اقدام حیاتی | دلیل و نتیجه |

|---|---|

| رمزنگاری تماس: فعالسازی پروتکلهای TLS (برای سیگنالینگ) و SRTP (برای صوت) | تضمین امنیت اطلاعات در حین مکالمه و جلوگیری از شنود (Eavesdropping) |

| احراز هویت قوی: اجرای پالیسی رمز عبور غیرقابل حدس (حداقل ۱۲ کاراکتر ترکیبی) برای تمام کاربران و پنلهای مدیریتی | پیشگیری از دزدی حساب و نفوذ آسان در حملات Brute Force |

| محدودیت دسترسی: استفاده از IP Whitelisting و بستن پورتهای عمومی SIP/RTP به روی اینترنت عمومی (بهجز آدرسهای مجاز) | پیشگیری از اسکنهای خودکار و حملات هدفمند به PBX |

مدیریت و پایش ریسک در برقراری تماسهای اینترنتی

چند توصیه مهم مربوط به نظارت مستمر، بهروزرسانی و تقویت امنیت دسترسی به پنل مدیریتی:

ارتقاء سطح دفاع به استانداردهای سازمانی

این اقدامات، راهکارهای پیشرفتهای هستند که معمولاً در سازمانهای بزرگتر و برای پوشش ریسکهای دورکاری و معماری شبکه پیادهسازی میشوند.

| اقدام حیاتی |

|---|

| کنترل تماسهایی که خارج از سازمان برقرار میشوند: اجباری کردن استفاده از VPN سازمانی برای تمامی کارمندانی که بهصورت دورکاری فعالیت میکنند. |

| تفکیک شبکه: پیادهسازی VLAN مجزا برای تفکیک ترافیک صوتی VoIP از ترافیک سایر دادههای عمومی (Data) |

امنیت تماسهای اینترنتی در مرکز تلفن ابری

حالا که با تهدیدات و راهکارهای امنیتی VoIP آشنا شدید، شاید این سؤال برایتان پیش آمده باشد که امنیت مرکز تلفن ابری چگونه تضمین میشود؟

در سرویسهای ابری، مسئولیت امنیت بهصورت مشترک بین کاربر و ارائهدهنده تقسیم میشود. ارائهدهندگان معتبر معمولاً چندین لایه حفاظتی پیشرفته را در زیرساخت خود پیادهسازی میکنند تا از دسترسیهای غیرمجاز، شنود یا حملات احتمالی جلوگیری شود. این سطح از امنیت، اغلب فراتر از چیزی است که در سیستمهای محلی در دسترس است.

با این حال، تفاوت اصلی در انتخاب ارائهدهنده است. ارائهدهندگانی مانند نواتل که از جدیدترین پروتکلها و استانداردهای بینالمللی امنیت شبکه استفاده میکنند، میتوانند تجربهای ایمنتر و مطمئنتر برای شما رقم بزنند. پیش از انتخاب، بهتر است از ارائهدهنده درباره گواهینامههای امنیتی، روشهای پشتیبانگیری و نحوه مدیریت تهدیدات سؤال کنید تا با اطمینان تصمیم بگیرید.

با مرکز تلفن ابری نواتل، امنیت، کیفیت و پشتیبانی تخصصی در کنار هم قرار گرفتهاند تا ارتباطات سازمانی شما همیشه در مسیر امن باقی بماند. برای دریافت مشاوره رایگان و آشنایی بیشتر با امکانات نواتل، همین حالا با کارشناسان ما تماس بگیرید.

سوالات متداول درباره امنیت VoIP

آیا مرکز تلفن ابری امنتر از VoIP داخلی است؟

مراکز تلفن ابری معتبر معمولاً امنیت بالاتری دارند، چون تیمهای تخصصی شبانهروز زیرساخت را مانیتور میکنند و بهروزرسانیهای امنیتی بهصورت خودکار اعمال میشود. شما فقط باید رمزهای قوی تعیین کنید و کارکنان را آموزش دهید، بقیه کارها را ارائهدهنده انجام میدهد.

چرا امنیت VoIP اهمیت دارد؟

تماسهای VoIP از طریق اینترنت برقرار میشوند و در صورت عدم حفاظت مناسب، مهاجمان میتوانند مکالمات را شنود کنند، هزینههای سنگین تماس بینالمللی به شما تحمیل کنند یا با حملات DoS سیستم تلفنی شما را از کار بیندازند. حفظ امنیت VoIP برای محافظت از اطلاعات محرمانه و جلوگیری از خسارات مالی ضروری است.

چطور بفهمم سیستم VoIP من هک شده است؟

نشانههای هشدار:

– افزایش ناگهانی هزینه تماسها در صورتحساب

– برقراری تماسهای بینالمللی در ساعات غیرکاری

– کندی یا قطعی مکرر در تماسها

– تغییرات غیرمنتظره در تنظیمات سیستم

– ورودهای ناموفق متعدد در لاگهای سیستم

چند وقت یکبار باید تنظیمات امنیتی را بررسی کنم؟

توصیه میشود ماهی یکبار یک چکلیست ساده را مرور کنید: بررسی لاگهای تماس، کنترل الگوی مصرف، و بهروزرسانی نرمافزارها. این کار فقط ۱۰-۱۵ دقیقه زمان میبرد و به شما آرامش خیال میدهد که همهچیز در مسیر درست پیش میرود.

آیا باید برای امنیت VoIP هزینه زیادی بپردازم؟

خیر، بیشتر اقدامات امنیتی رایگان هستند و فقط نیاز به تنظیم صحیح دارند. فعالسازی رمزنگاری، تعیین رمز قوی، و محدودسازی دسترسی هیچ هزینهای ندارند. سرمایهگذاری اصلی، صرف زمان اولیه برای پیکربندی درست است.

توجه داشته باشید که در صورت استفاده از مرکز تلفن ابری حتی نیازی به پرداخت هزینه برای استخدام متخصص ندارید و همه موارد از سمت تیم ارائهدهنده کنترل میشود.

چه چیزهایی را باید در لاگهای سیستم دنبال کنم؟

بهطور معمول، سیستمهای VoIP امن هستن. فقط گاهی یک نگاه ساده به موارد امنیتی که به آنها اشاره کردیم بیندازید تا مطمئن شوید همهچیز طبیعی است.

کارکنان من چه نکاتی باید بدانند؟

فقط دو قاعده ساده:

– هیچکس تلفنی رمز عبور نمیخواهد: اگر تماسی گرفته شد و رمز عبور یا کد امنیتی درخواست شد، حتماً مشکوک است

– تماسهای مشکوک را گزارش دهید: اگر تماسی عجیب به نظر رسید، به تیم IT اطلاع دهید تا بررسی شود. این آموزش ساده میتواند بیشتر از هر فایروال پیچیدهای تاثیرگذار باشد.

آیا باید از متخصص کمک بگیرم؟

برای تنظیمات اولیه بله، توصیه میشود یک بار از متخصص شبکه کمک بگیرید تا سیستم را بهدرستی پیکربندی کند. بعد از آن، فقط نیاز است گاهی تنظیمات را بررسی کنید. فکر کنید مثل سرویس اولیه خودرو است، بعد از آن فقط به چکهای دورهای نیاز دارید.

افزودن دیدگاه